Mundo Hacker

Hoje vamos ver mais um modo de capturar credenciais de sites, dessa vez vamos usar uma ferramenta chamada SET. O SET (Social Engineering Toolkit) é na verdade um conjunto de ferramentas para ataques voltados a engenharia social. Uma de suas funções, que é a que veremos hoje é a clonagem de sites para roubar as credenciais.

O SET é extremamente simples de usar, claro que você pode mudar os arquivos de configuração para obter resultados melhores, mas nada impede que você use-o no default.

E vamos ao tutorial então, abra o set com o comando ./set, dentro do diretório do SET. Se você usa Back Track, você deve ir para o diretório /pentest/exploits/set e se você usa Kali Linux vá para /usr/share/set.

Na primeira vez que você abrir você vai ter que digitar "yes" para aceitar os termos da ferramenta antes de cair nessa tela. Assim que chegar ao menu, vamos acessar a sessão Social-Engineering Attacks (1):

Neste submenu vamos acessar o Website Attack Vectors (2):

Temos aqui várias opções de ataques baseados em sites. Vamos usar o Credential Harvester Attack Method (3) para roubar apenas credenciais.

Aqui temos 3 opções, usar um template pronto do SET, clonar um site existente ou importar um template externo. Vamos usar o Site Cloner (2) para clonar um site existente, para ficar mais convincente.

O próximo passo é informar o IP da máquina atacante e logo após informar qual site que será clonado:

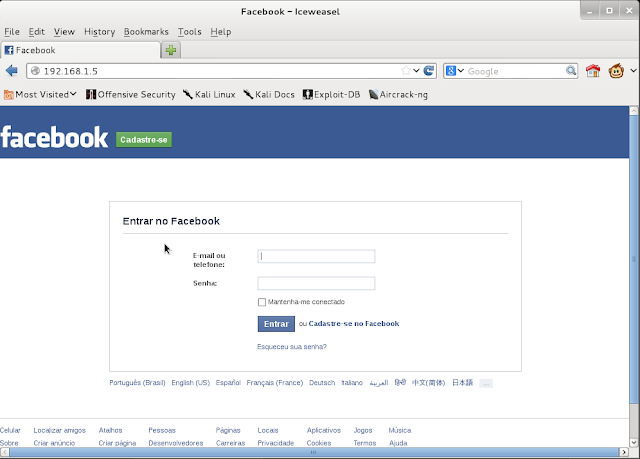

Tudo pronto! Agora é só entrar no endereço de IP do atacante para dar de cada com o login do Facebook:

Parece legítimo! Vamos logar e ver o que acontece:

No terminal nós recebemos o usuário e a senha e no navegador fomos redirecionados para o login do Facebook original, pode conferir pela URL.

Provavelmente a vítima nem vai perceber que perdeu suas credenciais, vai parecer que a página deu um erro ou foi digitado algo errado, e nessa vez a vítima vai colocar seus dados e vai entrar normalmente.

Agora vamos ao óbvio. Eu fiz isso na rede interna, mas isso pode ser feito remotamente, o SET até comenta isso na configuração. Outra coisa óbvia é o endereço. Aqui é com você, como comentado no início do post, essas ferramentas são para auxiliar em ataques baseados em Engenharia Social, então você que decide como vai fazer para que o alvo não perceba a URL. Vou deixar aqui como dica que você pode enviar um arquivo para a vítima que vai alterar o arquivo que aponta para o facebook, usar um encurtador de URL ou até mesmo um DNS Spoof.

Teste o máximo de opções possível, leia os arquivos README e de configurações do SET.